7. Mai 2024 von Michael Mamerow

Ihr kennt sicher die wohl klischeehafteste Underdog-Legende der Menschheit - David gegen Goliath. NIS 2 kann einer Organisation, die bis zum 18.10.2024 compliant sein muss und bisher nicht reguliert war, in vielerlei Hinsicht wie ein unbesiegbarer Riese vorkommen. Die Welt der Cyber-Bedrohungen dreht sich parallel zur dringenden Umsetzung der Richtlinie natürlich weiter, scheint sogar unaufhaltsam auf uns zuzukommen und dank GenAI leider immer schneller.

Ransomware as a Service (RaaS) und Hacking as a Service (HaaS) erhöhen die Schlagzahl zusätzlich und führen zu steigenden Aufwänden bei der Incident Response. Getreu dem Motto „nach dem Audit ist vor dem Audit“ steigt der Druck auf die Mitarbeitenden und Teams rund um den Chief Information Security Officer (CISO) sowie im IT-Betrieb.

Während die einzelnen Kontrollen von NIS 2 in der Planung vielleicht noch irgendwie umsetzbar erscheinen, baut sich beim Blick auf den Zeitplan und die verfügbaren Köpfe wieder der sinnbildlich unüberwindbar erscheinende Goliath vor einem auf. Für eine vollständige Umsetzung der kritischen und wichtigen NIS 2-Anforderungen - bei Null beginnend - ist nach unserer Erfahrung mindestens ein halbes Jahr einzuplanen, um allein die IT-Sicherheit entsprechend auf- beziehungsweise umzubauen. Voraussetzung: Die Grundprinzipien, wie zum Beispiel Zero Trust, haben bereits Einzug in die IT gehalten.

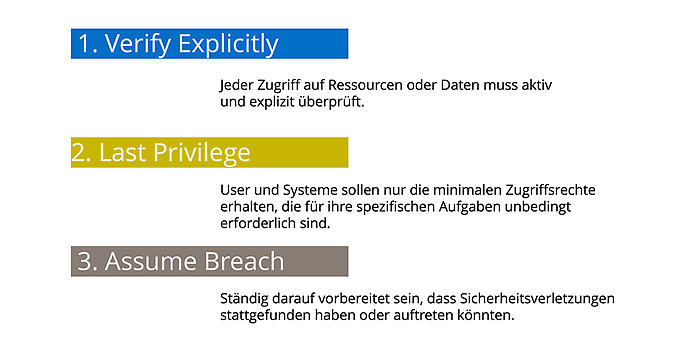

Die Zero-Trust-Prinzipien

Sechs Monate - ein absolutes Minimum - viele CISOs und synonym Verantwortliche schlafen daher derzeit weder tief noch fest.

Neben notwendigen Veränderungen in der Organisation und den Prozessen, beispielsweise bei neuen Meldepflichten an das Bundesamt für Sicherheit in der Informationstechnik (BSI), steht die ohnehin schon durch Cloud-Transformationsprojekte belastete IT-Sicherheit im Fokus von NIS 2. Zu wenige Köpfe in der IT für zu viele geplante Maßnahmen entspricht sicherlich auch eurem Bild von der IT als unterlegenem David im Abwehrkampf.

Doch wie die Bibel berichtet, war David vor seinem Kampf sehr ruhig und sprach zuversichtlich zu seiner Umgebung. Wahrscheinlich hatte er gut geschlafen, denn seine Wahl fiel auf eine gute, kluge und ihm vertraute Lösung. Eine handliche Steinschleuder, die - als es darauf ankam - den wandelnden „Troublemaker“ gezielt erledigte.

Die richtige Wahl der Werkzeuge, gelernt, geübt und in der Praxis richtig eingesetzt, macht sehr oft den Unterschied - auch und gerade in der IT. David hatte als Ziegenhirte Jahre Zeit, „in Form“ zu kommen - eure Organisation hat diese Zeit für NIS 2 nicht.

Wenn für euch das Bild NIS 2 gleich Goliath bis hierhin stimmig erscheint, dann gehört ihr wahrscheinlich auch zu den Menschen, die skeptisch die Stirn runzeln, wenn die Delivery als personifizierter David im Brustton der Überzeugung versichert, dass - trotz aller gegenteiligen Indikatoren - alles unter Kontrolle ist und die Anforderungen von NIS 2 bis Oktober 2024 erfüllt werden. Vielleicht tragt ihr als CISO sogar die Gesamtverantwortung für die nachweisliche Umsetzung, damit im Falle eines Falles den leitenden Organen oder der Organisation keine Bussen oder gar persönliche Haftung drohen. Quizfrage: Hat eure IT vielleicht eine versteckte Steinschleuder? Sehr oft finden wir derzeit bei unseren Assessments leider kein entsprechendes Tool vor.

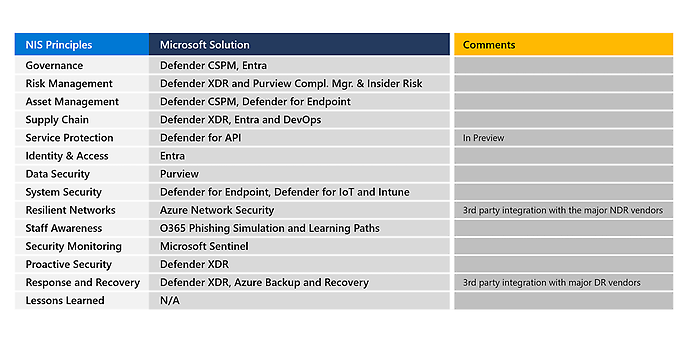

Ihr könnt euch denken, worauf ich mit diesem Vergleich hinaus will. Microsoft hat bereits eine passgenaue Steinschleuder für/gegen NIS 2 gebaut. In der folgenden Grafik sind die jeweiligen Produkte aufgeführt, die heute die NIS 2 Principles adressieren.

Produkte, die heute die NIS 2 Principles adressieren, Quelle: https://www.itgovernance.co.uk/nis-regulations-cyber-assessment-framework

Natürlich habt ihr nicht nur Microsoft in eurer Organisation. Die Schleuder mag im Detail anders geformt sein, ein längeres Gummiband oder einen längeren Griff haben - das ist nicht entscheidend, solange gewisse Prinzipien wie Zero Trust gelten und NIS 2 auch auf Organisations- und Prozessebene mitgedacht wird. Dennoch ist es sinnvoll, die gesamte IT-Sicherheitssuite von Microsoft einzusetzen, denn hier gilt der wunderbare Satz: „Es ist mehr als die Summe seiner Teile“.

Ihr könntet jetzt fragen, ob das nicht eher eine Glaubensfrage ist und ich würde antworten: “Ja, denn der Glaube an die Funktionalität seiner Steinschleuder hat bei David auch gut funktioniert.” Stopp! Natürlich meine ich in Bezug auf Microsoft-Technologien nicht den spirituellen Glauben wie bei David, sondern eine faktenbasierte Abwägung, die am Ende zu der Überzeugung führt, dass das Zusammenspiel verschiedener Microsoft-Sicherheitstools, nicht nur in Bezug auf NIS 2, nachhaltig dazu führt, dass zukünftige Bedrohungen und regulatorische Anforderungen immer zwischen den Augen getroffen und besiegt werden.

Wir stellen bei unseren Kunden immer wieder fest, dass für einen flächendeckenden und umfassenden Einsatz der Sicherheitsprodukte von Microsoft entweder alle oder fast alle Lizenzen vorhanden sind. Ein Einsatz dieser Tools wäre nicht mit höheren laufenden Kosten verbunden und könnte auch zunächst nur im lesenden Reporting-Modus erfolgen, um Daten zu sammeln und einen genaueren Blick auf die IT-Sicherheit zu bekommen. Gleichzeitig können Lizenzen eingespart werden, indem die abgedeckten Tools gemeinsam genutzt werden. Die IT-Security wird so schrittweise homogenisiert.

Allein die umfassende Messung des Reifegrades der IT-Sicherheit durch den Microsoft Secure Score oder die Bewertung der NIS 2 Controls durch den Microsoft Purview Compliance Manager liefern dem IT-Betrieb sowie dem CISO wertvolle Echtzeitinformationen für die Einhaltung der Compliance.

Microsoft Security Tools für NIS 2 – die idealen Steinschleuder

Wie muss nun das perfekte Werkzeug für NIS 2 aussehen? Sicher ist, dass die deutsche Gesetzgebung ihre Abweichungen von der EU-Gesetzgebung haben wird. Aus den Referentenentwürfen lässt sich ableiten, dass am Ende die einzuhaltende Compliance zwischen KRITIS und EU-NIS 2 liegen wird. Wir wissen also noch nicht genau, wie die perfekte Schleuder aussehen muss, aber da die Schleudern für KRITIS und EU-NIS 2 bekannt sind, sollte man nicht auf die Verabschiedung des Gesetzes warten.

Im Gegenteil, angesichts der extrem kurzen Umsetzungsfrist bis Oktober 2024 ist die Umsetzung erster Maßnahmen zwingend erforderlich.

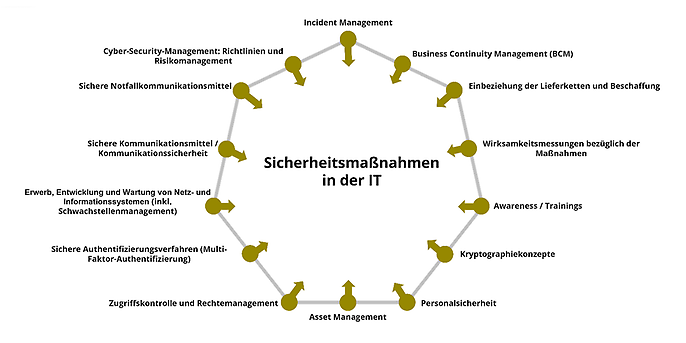

Folgende Themen werden durch NIS 2 aufgegriffen und verschärft:

Themenbereiche beeinflusst durch NIS 2

Microsoft hat bereits entsprechende Kontrollen in alle relevanten Produkte integriert, so dass eine Analyse und proaktive Bewertung der eigenen IT-Sicherheit relativ schnell durchgeführt werden kann. Parallel zur Veröffentlichung des Gesetzes wird Microsoft nachschärfen und die Lücke zum aktuellen Wissensstand schnell schließen. Der Vorteil für Sie: Die Lücke in der eigenen Organisation kann bereits heute minimiert werden.

Die Konfiguration macht einen gewaltigen Unterschied – spitze Steine sind Pflicht

Eine geheime Zutat Davids wird in der Bibel allerdings nicht erwähnt: seine Steine. Auch die Art der Munition kann das Ergebnis stark beeinflussen, insbesondere die Wurfeffizienz in Bezug auf Geschwindigkeit, Richtung und Wirkung. Man stelle sich vor, David hätte statt eines spitzen Steins einen flachen genommen. Der Stein wäre entweder an Goliath vorbeigeflogen oder unter schallendem Gelächter abgeprallt. Einigen wir uns also darauf, dass die Steinschleuder allein Goliath nicht besiegt hätte.

Für mich ist das vergleichbar mit der Konfiguration von Sicherheits-Tools. Vom Antiviren Scanner bis zum Security Information and Event Management (SIEM), die richtige Konfiguration, abstrakt gesprochen die Datenverarbeitung des jeweiligen Tools, beeinflusst heute nicht mehr nur die Effizienz und Effektivität eines Tools. Es ist ein Trugschluss zu glauben, dass heute die perfekte Konfiguration in den eingesetzten Tools gefunden ist. Kontinuierliches Testen und Verbessern ist Pflicht. Sonst wird mit flachen Steinen geworfen. Oft werden im Alltag neu eingeführte Funktionen übersehen, weil schlicht die Zeit fehlt, sie zu evaluieren. Über das Zusammenspiel der Werkzeuge sollte man lieber gar nicht erst reden.

In der langen Kette der Security-Tools wird jedoch das schwächste Kettenglied bei einer ernsten Cyberattacke zerbrechen und den Rest wertlos machen. Laufende Assessments, aber auch das Reporting und die Empfehlungen der Hersteller selbst, sind somit ein wertvoller Ansatzpunkt um auf einen gesunden Reifegrad – auch im Kontext NIS 2 – zu kommen.

Microsofts Palette spielt über alle Ebenen - vom IoT-Agenten auf dem Handscanner, bis hin zur automatischen Analyse und Bearbeitung von Anomalien in Microsoft Sentinel sowie Copilot für Security – ganzeinheitlich ineinander. Ein unschätzbarer Mehrwert für alle Administratoren, Analysten und Entscheider, um einen gemeinsamen Überblick und Durchblick zu erhalten.

Bei einem Angriff muss alles funktionieren – der Schwung

Es fehlte nur noch eine entscheidende Komponente in diesem scheinbar ungleichen epischen Kampf: die perfekte Ausführung. David musste aus dem Stand einen perfekten Wurf ausführen. Eine zweite Chance bekam er nicht, denn Goliath hätte nach dem ersten Fehlwurf mit Sicherheit sofort Gegenmaßnahmen ergriffen. Ähnlich verhält es sich mit eurer Organisation, egal ob man sich auf NIS 2 bezieht oder allgemein an mögliche Cyber-Angriffe denkt. Ein ernsthafter Angriff muss mit dem ersten Wurf abgewehrt werden.

Der perfekte Wurf erfordert jedoch das perfekte Zusammenspiel von Tool (Schleuder) und Konfiguration (Steine). Wurftraining, Armbewegung, Körperbalance, Fußstellung, Hand-Augen-Koordination und viele andere Faktoren spielen in einem Moment zusammen. Eine kleine, aber wichtige Rolle spielen auch externe Parameter, wie zum Beispiel die Wahrnehmung von Wetter- und Windverhältnissen.

Die reibungslose Datenverarbeitungskette, die richtige Analyse aller Signale und die richtige Reaktion darauf, also der entscheidende Wurf, ist nur möglich, wenn alles wie selbstverständlich zusammenspielt. Der funktionierende Automatismus, den wir in der Cyber-Abwehr durch Security Orchestration (SOAR) und Extended Detection and Response (XDR) erreichen wollen, kann nur unter diesen Voraussetzungen erfolgreich sein.

Glauben hilft sicher – starke Partner helfen mit Sicherheit

Eure IT-Abteilung ist sicherlich auch ein wenig mit David vergleichbar. Nun war nicht jeder jahrelang Ziegenhirte und beherrscht die Steinschleuder oder das Äquivalent dazu aus dem Effeff. Tägliches Training mit Security Tools auf der grünen Wiese, dünne Personaldecke, kein Budget um sich mit dicken Rüstungen zu schützen.

Kommt euch das bekannt vor?

Jetzt kommen noch KI-basierte Cyberattacken und neue Regularien wie NIS 2 dazu und Du fühlst Dich nicht nur wie David, sondern bist im Prinzip in der gleichen Situation. Der Alltag prallt auf die neuen Herausforderungen. Goliath kommt immer näher. Hier kommen wir als Trusted Advisor für IT-Sicherheit gerne ins Spiel.

Angenommen, David hätte nicht göttlichen Beistand und jahrelange Erfahrung gehabt - was wäre eine mögliche Lösung gewesen? Das Naheliegendste wäre sicherlich, sich Rat und Hilfe in seinem näheren Umfeld zu holen und sich bestmöglich vorzubereiten (Training). Zum Beispiel einen erfahrenen Ziegenhirten zu finden, der Wettbewerbe im Steinschleudern gewonnen hat. Das wäre David nicht möglich gewesen, denn der Legende nach war er nicht bei seinen Schafen zu Hause, sondern im Heer der Israeliten. Oftmals verfügt keiner der direkten Kolleginnen und Kollegen über das notwendige Wissen, um zeitkritische Anforderungen ( zum Beispiel vor dem nächsten Audit) fristgerecht umzusetzen.

Was könnte David in diesem Fall tun? Nicht viel. Mit etwas Glück hätte ihm einer der umstehenden Veteranen der Armee ein paar Tricks mit dem Schwert beibringen können, aber der Ausgang des ungleichen Kampfes wäre sicher ein anderer gewesen.

Zum Glück hat sich die Welt weitergedreht und adesso kennt sich als langjähriger Partner mit der Steinschleuder von Microsoft bestens aus. Mit entsprechend zertifizierten Fachleuten werden die notwendigen Steine täglich geschliffen und mit über 12.000 adessis können wir auch den kommenden Goliath NIS 2 mit dem nötigen Schwung termingerecht bedienen.

Kommen wir zum Schluss noch einmal auf die größten Hürden im Zusammenhang mit NIS 2 und damit auf die ungeschminkte Realität zurück. Die Entscheidung, Microsoft Security Tools einzusetzen, würde wahrscheinlich von jedem schnell bejaht, wenn ein Greenfield-Ansatz möglich wäre, aber so einen Kunden habe ich auch noch nicht getroffen. Auch in eurer Organisation ist wahrscheinlich ein bunter Strauß von verschiedenen Herstellern vertreten - sicherlich auch teilweise Produkte von Microsoft - so dass wir hier von einer sehr hohen Heterogenität und Komplexität sprechen. Unterschiedlichste Lizenzen sind im Umlauf, Informationen über Auffälligkeiten befinden sich in verschiedenen Tools oder Portalen, das nächste Audit ist in Sicht und die nächste Urlaubs- oder Teilkrankenzeit lässt einen auch nicht ruhiger schlafen.

Wir kennen die Situation, verstehen die Komplexität und empfehlen eine bewährte Lösung, konkret auch für NIS 2. Lasst uns gemeinsam symbolisch eure Steinschleuder für NIS 2 bauen und miteinander ins Gespräch kommen, damit ihr bald wieder ruhig schlafen könnt.