11. März 2021 von Arman Kohli

Incident Handling in der Informationssicherheit

ITIL definiert verschiedene Praktiken, die Unternehmen bei der Bewältigung verschiedener Aufgaben helfen sollen. So deckt das ITIL Praktik Information Security Management lediglich einen Teil der Anforderungen der Informationssicherheit, wie beispielsweise von der ISO 2700x-er Reihe oder dem BSI erwartet, ab. Dennoch bieten diese Praktiken Anhaltspunkte und Verbindungen zu relevanten Themen für Unternehmen, die so oder so ähnlich betrachtet werden müssen.

Das Incident Management, auch Störmanagement genannt, unterstützt Unternehmen bei der Problemsuche, Identifikation, Analyse und Entstörung. Im Bereich der Informationssicherheit sind Incidents eher bekannt als Sicherheitsvorfälle. Solche Störungen im Bereich der Informationssicherheit sind Verletzungen der Schutzziele: Vertraulichkeit, Verfügbarkeit oder Integrität und behindern damit den üblichen Prozess.

Diese schnellstmöglich und so kundenfreundlich wie nötig zu beheben, ist somit die Kernaufgabe, die ein Response Team im Bereich Informationssicherheit verfolgen sollte.

Das Managementsystem für Informationssicherheit, das Informationssicherheitsmanagementsystem (ISMS)

In der Literatur wird ein Managementsystem als System von Richtlinien, Verfahren, Anleitungen und zugehörigen Betriebsmitteln beschrieben, die zur Erreichung der Ziele eines Unternehmens oder einer Organisation erforderlich sind.

Von zentraler Bedeutung ist daher die Fähigkeit eines Managementsystems, sich kontinuierlich zu verbessern oder auf Änderungen der Rahmenbedingungen zu reagieren. Neben dem kontinuierlichen Verbesserungsprozess sind auch die Überwachung von Performancekriterien, das Reporting und die Beteiligung des Managements maßgeblich. Ein Managementsystem ist gekennzeichnet durch seinen Systemzweck, seine Funktion, seine Systemelemente, seine Wirkungsverknüpfungen und seine Systemintegrität.

Informationssicherheit kann als Ergebnis eines Systems aus Grundsätzen, Planungsaktivitäten, Verantwortung, Prozessen, Verfahren und Ressourcen angesehen werden.

Die Informationssicherheit wurde vom Bundesamt für die Sicherheit in der Informationstechnik (BSI) als Schutz von Daten hinsichtlich gegebener Anforderungen an deren Vertraulichkeit, Verfügbarkeit und Integrität definiert. Dabei umfasst die Informationssicherheit die Sicherheit aller Daten beziehungsweise Informationen in jeglicher Form. Die Informationssicherheit zielt primär auf den Erhalt der drei Schutzziele ab. Aber auch weitere Attribute – etwa Authentizität, Verantwortlichkeit, Zurechenbarkeit und Zuverlässigkeit – können im Rahmen der Informationssicherheit betrachtet werden.

Arbeiten in einem Response Team

Sicherheit ist eine der zentralen Anforderungen an IT-Services. Der Servicegedanke nach ITIL ist dabei maßgeblich für ein ganzheitliches ISMS-Konzept. Dieses entsteht, indem die Konzepte von ITIL mit aktuellen Trends und Bestandteilen der Standards kombiniert werden.

Beim Aufbau eines ganzheitlichen Konzeptes spielen verschiedene Faktoren eine bedeutende Rolle. Neben der Berücksichtigung der ganzheitlichen Anforderungen und aktuellen Herausforderungen am Markt, müssen auch aktuelle Themen und allgemeine Antreiber – zum Beispiel Nachhaltigkeit, Digitalisierung und Virtualisierung – betrachtet werden. Themen wie die zunehmende Datenspeicherung in Clouds, die Informationsverarbeitung auf Online-Plattformen anstelle von Papier und auch Online-Plattformen in Videokonferenztools sind Trends, die kurz- bis mittelfristig beim ISMS-Betrieb berücksichtigt werden müssen.

Die Nutzung beziehungsweise Steuerung des ISMS-Betriebs durch entsprechende Tools ist ebenso ein Trend wie die Einführung und Errichtung eines Security-Teams für akute (Sicherheitsvor-)Fälle. Die meistverbreiteten Bezeichnungen solcher Teams lauten: CERT (Computer-Emergency-Response-Team), CSIRT (Computer-Security-Incident-Response-Team) und SOC (Security-Operations-Center). Wie an den Bezeichnungen bereits erkennbar ist, existieren je nach Stringenz der Unternehmen unterschiedliche Abgrenzungen und Aufgabenprofile für die genannten Teams. Die Einführung eines solchen Teams mit klar definierten Aufgaben- und Kompetenzprofilen ist von besonderer Bedeutung für das ISMS-Konzept.

Risiko-, Knowledge- und Asset-Management sollten genauso Bestandteil der Organisation sein wie das IT-Notfallmanagement. In der ISO/IEC 27000 werden die Themen zwar behandelt, aber das Business-Continuity-Management gemäß ISO/IEC 22301 widmet sich den Themen ganzheitlich.

Konzept eines ISMS

Die Produktlebenszyklen werden immer kürzer und Innovationen lösen alte Produkte schneller ab. Diese Schnelllebigkeit muss auch in einem ISMS gehandhabt werden. Durch steigende Angriffszahlen, ständige Schwachstellen auf unterschiedlichen Gebieten sowie neue Technologien und Beschäftigte sind und bleiben IT-Organisationen von innen und außen angreifbar. Deswegen muss sich die Informationssicherheit genauso schnell weiterentwickeln und im Idealfall sogar einen Schritt vor den Angreifern sein!

Angelehnt an die ISO/IEC 27001 und den BSI-Standard 200-1 sollte der PDCA-Zyklus genutzt werden, um grundlegenden Diskussionen hinsichtlich des ISMS vorzubeugen und neue Themen iterativ in das bestehende ISMS-Konzept der Organisation einzuführen. Zur Abgrenzung des Anwendungsbereichs ist es von Bedeutung, die Projektziele nicht nur kurzfristig, sondern auch mittel- und langfristig zu definieren. Bei der Festlegung eines kurzfristigen Themas gilt es klar zu definieren, von welchen Funktionen und welchen Prozessen die Organisation kurzfristig, also lediglich temporär, betroffen ist und welche gegebenenfalls weiterführende Konsequenzen diese in unmittelbarer Zukunft haben könnten. Beispielsweise ist Cloud-Computing ein solches Thema in verschiedenen Organisationen. Der Trend Cloud-Lösungen zu nutzen ist stark steigend und es existieren zahlreiche IT-Produkte, deren Daten in Clouds gespeichert werden. Den meisten Usern ist dies jedoch nicht bewusst. In Organisationen, in denen User selbst Software herunterladen können, könnte dies zu Datenschutzproblemen führen. Auch kann davon ausgegangen werden, dass beim Outsourcing von IT-Dienstleistungen oder -Produkten der User in Zukunft für diesen Service eine Mitverantwortung tragen könnte.

Neben der kurzfristigen Perspektive sollten bei der Einführung eines ISMS auch weitere Optionen für die Zukunft abgewogen werden.

Eine detaillierte Betrachtung der Infrastruktur, der Produkte und sonstiger Vermögensgegenstände ist erstrebenswert, da mit der IT-Asset-Management-Praktik aus ITIL 4 einige Defizite aufgedeckt würden und beispielsweise verdeckte Lizenzierungs- oder Anschaffungskosten vermieden werden. Allerdings lassen sich so nur Funktionen nachrüsten, die im System vorhanden sind. Um die Investition in die Infrastruktur langfristig zu sichern, sollten auch Erweiterungsoptionen für die Zukunft bedacht werden. Daher bietet es sich an, noch vor der Auswahl eines Softwaresystems denkbare Anforderungen oder in anderen Abteilungen bereits vorhandene Systeme zu erfassen und zu dokumentieren. So können Themen, die die Organisation längerfristig beschäftigen, als eigenständiges Thema oder als Bestandteil des ISMS involviert werden.

Nach der Themenauswahl und der Einstufung müssen entsprechende Kriterien und Schutzmechanismen ausgewählt werden. Die Einstufung des Schutzbedarfs und die entsprechenden Maßnahmen bei Verletzung müssen klar definiert und vertretbar sein.

Zahlreiche Unternehmen verfügen bereits über verschiedene Schutzeinrichtungen. Als Empfehlung könnten Unternehmen folgende Schutzmechanismen für die eigene Organisation evaluieren und bewerten:

- Antivirenschutz,

- Firewall,

- Intrusion-Detection-System,

- Honeypot-Netzwerk,

- zentrales Log-Management,

- Response-Team mit definierten Prozessen und Richtlinien im Fall von erfolgreichen Angriffen,

- sowie proaktives Schwachstellenmanagement und ein Notfallmanagement.

Diese Schutzmechanismen gehören andererseits bei vielen IT-Organisationen bereits zu den Standardvorkehrungen. Die Voraussetzungen, damit diese Schutzmechanismen erfolgreich und ganzheitlich greifen können, sind folgende:

- ein aktives Monitoring aller IT-Produkte innerhalb der Organisation, um Schwachstellen und Zero-Day-Exploits vorbeugen zu können,

- eine Innovationsstrategie, um neuartige Angriffe, Exploits, Schwachstellen oder Sicherheitslücken analysieren und bewerten zu können,

- eigene Penetrationstester, um Softwaredefizite finden und beheben zu können,

- die tägliche Durchsicht von Fachzeitschriften, Blogs und IT-Security-News, um sich zeitgerecht gegen neue Malware- und Phishing-Typen rüsten zu können,

- die Verschlüsselung interner und externer Kommunikation und Informationen,

- ein regelmäßiges Reporting und eine Performance-Messung, um Transparenz und den Mehrwert darstellen zu können.

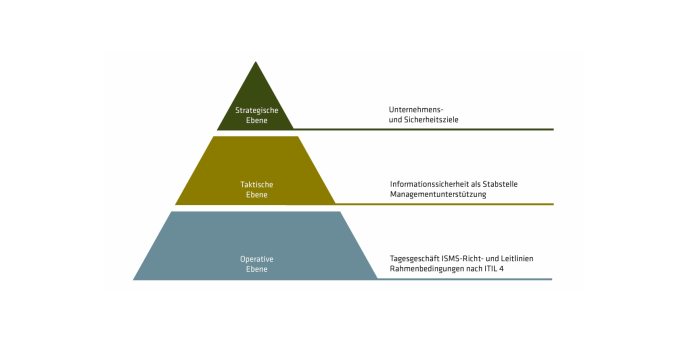

Unternehmerische Handlungsebenen

Die IT-Strategie der Organisation ist an die Geschäftsziele des Managements gekoppelt. Die Sicherheitsbetrachtungen, die Risikoeinschätzungen und das Schwachstellenmanagement sollten sich beispielsweise an den Zielen für Effizienz, Investitionsbereitschaft und Optimierungsbedarfen orientieren.

Bestimmte Aufgaben des Meldeverfahrens oder die Ergänzung von SLAs (Service Level Agreements) oder OLAs (Operational Level Agreements) um entsprechende Sicherheitsanforderungen und Mitwirkungspflichten sind Aufgaben, die der Sicherheitsbeauftragte als interner Partner und Dienstleister des IT-Servicemanagements leisten kann und im Rahmen der Informationssicherheitspolitik in der Leitlinie des Unternehmens verankern sollte. Im Rahmen der Problemlösung entstehen Anforderungen, die sich auf die Qualität, die Sicherheit und die Wirtschaftlichkeit der hierfür nötigen Infrastruktur und IT-Prozesse übertragen lassen. Deswegen sollte der Bereich Informationssicherheit in der Organisation auch eine beratende Funktion im Hinblick auf das Management erfüllen.

Auf strategischer Ebene sollte die Verankerung des Servicegedankens implementiert werden. Die IT als reine Hilfskostenstelle, wie früher in der Kostenlehre unterrichtet, ist nicht mehr zeitgemäß. Die Bereiche müssen sich als Informations-Provider für andere Bereiche beziehungsweise für die Stabsstelle Informationssicherheit betrachten.

Auf operativer Ebene gelten Mitarbeitende als das schwächste Glied, daher sollten alle Beschäftigten regelmäßig geschult und sich über die eigene Verantwortung im Bereich Informationssicherheit bewusstwerden. Die Praxis hat gezeigt, dass eine Optimierung des Sicherheitsmanagements oftmals die Informationssicherheit effektiver und nachhaltiger verbessert als Investitionen in Sicherheitstechnik.